Хакерские утилиты и примеры защиты от них

Все чаще пользователи ПК сталкиваются с опасностями, подстерегающими их в сети, и им приходится постигать как минимум азы защиты от злоумышленников. Хакерские утилиты - программы, которые наносят вред удаленным компьютерам.

sadržaj

Какие программы относятся к хакерским утилитам

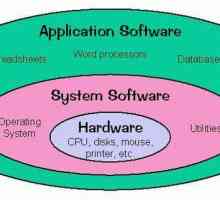

К этим программам относятся: хакерские утилиты автоматизации формирования вирусов, троянских программ и червей, разработанные для создания подобного ПО- программные библиотеки, утилиты, которые скрывают код “больных” файлов от проверки антивирусом (шифровальщики файлов)- различные “шутки”, усложняющие работу с устройством- программы, которые сообщают пользователю ложную информацию о действиях в системе- другие утилиты, наносящие тем или иным способом ущерб удаленному или данному компьютерам.  Основное количество пользователей не понимает последствия действий подобных программ на персональные компьютеры и компьютерные сети, не соблюдает даже элементарные требования и правила безопасного поведения в сети. Хотя сейчас разработано множество ПО для борьбы с хакерскими атаками. Успешно ведется борьба с лучшими снифферами, утилитами для сканирования сетей, для поиска уязвимостей, для эксплуатации уязвимостей, для эффективной SQL-инъекции, для брутфорса, для взлома Wi-Fi, для IDS, для работы с пакетами, для реверсинга.

Основное количество пользователей не понимает последствия действий подобных программ на персональные компьютеры и компьютерные сети, не соблюдает даже элементарные требования и правила безопасного поведения в сети. Хотя сейчас разработано множество ПО для борьбы с хакерскими атаками. Успешно ведется борьба с лучшими снифферами, утилитами для сканирования сетей, для поиска уязвимостей, для эксплуатации уязвимостей, для эффективной SQL-инъекции, для брутфорса, для взлома Wi-Fi, для IDS, для работы с пакетами, для реверсинга.

Борьба с хакерскими утилитами

С того дня как появились хакерские утилиты, началась и борьба с ними. Разработано множество ПО для этого. В данной статье мы и рассмотрим часть его. HackTool. Эта программа используется разными злоумышленниками, когда на удаленный или локальный компьютер организовываются атаки. Например, пользователь вносится несанкционированно в список разрешенных посетителей системы- производится очистка журналов с целью спрятать то, что присутствовали в системе.  Рекомендацией по удалению является удаление файла троянца (оригинальный), нахождение которого на устройстве зависит от варианта, как программа на компьютер попала. Второй этап – антивирусная проверка, полная. Spoofer – позволяет, подделывая адрес отправителя, отправлять сетевые запросы и сообщения. Используется, чтобы выдать сообщение за послание, отправленное оригиналом, или чтобы затруднить поиск отправителя. Рекомендации по борьбе с ним те же самые.

Рекомендацией по удалению является удаление файла троянца (оригинальный), нахождение которого на устройстве зависит от варианта, как программа на компьютер попала. Второй этап – антивирусная проверка, полная. Spoofer – позволяет, подделывая адрес отправителя, отправлять сетевые запросы и сообщения. Используется, чтобы выдать сообщение за послание, отправленное оригиналом, или чтобы затруднить поиск отправителя. Рекомендации по борьбе с ним те же самые.

"Hoax", вирусные мистификаторы

Это хакерские утилиты, не причиняющие прямого вреда, но они выводят обманные сообщения о том, что вред уже нанесен или будет нанесен при определенных условиях, либо информируют пользователя об опасности, которой не существует. К таким “шуткам”, например, относятся программы, пугающие пользователя разными сообщениями о форматировании логического диска, хотя его не было, выводят различные вирусоподобные, странные извещения и т.д.  Все зависит в основном от чувства юмора автора подобной утилиты. Удалить такую программу немного сложнее, но, имея эту инструкцию, это сделает каждый пользователь. Для этого сначала нужно завершить диспетчером задач процесс браузера. Затем удалить сам файл. Обязательно очистить каталог под названием Temporary Internet Files. Он может иметь инфицированные файлы. Произвести проверку антивирусом всего компьютера. Если делать все правильно, то хакерские утилиты и защита от них – дело не очень сложное.

Все зависит в основном от чувства юмора автора подобной утилиты. Удалить такую программу немного сложнее, но, имея эту инструкцию, это сделает каждый пользователь. Для этого сначала нужно завершить диспетчером задач процесс браузера. Затем удалить сам файл. Обязательно очистить каталог под названием Temporary Internet Files. Он может иметь инфицированные файлы. Произвести проверку антивирусом всего компьютера. Если делать все правильно, то хакерские утилиты и защита от них – дело не очень сложное.

Защита от хакерских утилитов Trojan-Dropper.Win32.Agent.albv

Представляет из себя программу для несанкционированной скрытой инсталляции пользователем на жертву-устройство вредоносных программ, которые расположены в теле этого троянца. Рекомендации по операции удаления следующие. Завершить диспетчером задач вредоносный процесс. Файл удалить и удалить в системном реестре, ключе один параметр. Нужно удалить еще один файл: %WinDir%systemsvhost.exe.  Затем очистить полностью содержимое всей папки %Temp%. Со съемных носителей удаляем следующее: :autorun.inf и :wlan.exe, где X – буква раздела. И в завершение проводим полную проверку антивирусом Касперского, обязательно обновив все базы.

Затем очистить полностью содержимое всей папки %Temp%. Со съемных носителей удаляем следующее: :autorun.inf и :wlan.exe, где X – буква раздела. И в завершение проводим полную проверку антивирусом Касперского, обязательно обновив все базы.

Программа электронного шпионажа Trojan-Spy.Win32.PcGhost.340

Хакерские утилиты и защита от них – тема теперь вечная и постоянно актуальная. Указанная программа предназначена для того, чтобы вести электронный шпионаж за самим пользователем (снимки экрана, вводимая информация, список активных приложений). Полученная таким способом информация всегда передается злоумышленнику. А для этого используется HTTP, FTP, электронная почта и другие способы. Варианты удаления стандартны, только файлы отличаются. Завершаем троянский процесс диспетчером задач.  Удаляем троян PcGhost.exe и файл: %System%SYSKEY.DAT. Затем удаляем ключи реестра и "PcGhost". Если посмотреть на хакерские утилиты, картинки это показывают, становится ясным, что сканирование антивирусом – обязательная процедура при их удалении. Не желаете иметь медленный компьютер, терять с него информацию - делайте это регулярно.

Удаляем троян PcGhost.exe и файл: %System%SYSKEY.DAT. Затем удаляем ключи реестра и "PcGhost". Если посмотреть на хакерские утилиты, картинки это показывают, становится ясным, что сканирование антивирусом – обязательная процедура при их удалении. Не желаете иметь медленный компьютер, терять с него информацию - делайте это регулярно.

Что такое файлы? Типы файлов

Что такое файлы? Типы файлов Замена антивирусов: как удалить McAfee с ноутбука

Замена антивирусов: как удалить McAfee с ноутбука Для чего нужны виртуальные машины?

Для чего нужны виртуальные машины? Утилита для чистки компьютера, или Время генеральной уборки

Утилита для чистки компьютера, или Время генеральной уборки Как выполняется восстановление систем

Как выполняется восстановление систем Обзор программ: видеоплеер для iPad

Обзор программ: видеоплеер для iPad Очистка компьютера: обзор программ

Очистка компьютера: обзор программ Редактор аудио файлов: обзор программ

Редактор аудио файлов: обзор программ Как открывать скрытые папки: инструкция для новичков

Как открывать скрытые папки: инструкция для новичков Выключение компьютера в заданное время. Обзор программ

Выключение компьютера в заданное время. Обзор программ Что такое сиды, пиры, раздача: все о торренте

Что такое сиды, пиры, раздача: все о торренте Как соединить песни: наиболее удобные программы

Как соединить песни: наиболее удобные программы Как установить пароль на папку

Как установить пароль на папку Как проверить компьютер на вирусы: способы

Как проверить компьютер на вирусы: способы Как пользоваться AVZ? Как пользоваться антивирусной утилитой AVZ?

Как пользоваться AVZ? Как пользоваться антивирусной утилитой AVZ? Сравнение антивирусов: выберите самый надежный. Сравнение корпоративных антивирусов

Сравнение антивирусов: выберите самый надежный. Сравнение корпоративных антивирусов Sunrisebrowse: как удалить вирус?

Sunrisebrowse: как удалить вирус? Полезные и необходимые программы для компьютера

Полезные и необходимые программы для компьютера Программы для удаленного доступа. Обзор лучших инструментов

Программы для удаленного доступа. Обзор лучших инструментов Системные программы для ПК

Системные программы для ПК Как узнать, кто пишет на `Спрашивай.ру`, и возможно ли это сделать?

Как узнать, кто пишет на `Спрашивай.ру`, и возможно ли это сделать?

Замена антивирусов: как удалить McAfee с ноутбука

Замена антивирусов: как удалить McAfee с ноутбука Для чего нужны виртуальные машины?

Для чего нужны виртуальные машины? Утилита для чистки компьютера, или Время генеральной уборки

Утилита для чистки компьютера, или Время генеральной уборки Как выполняется восстановление систем

Как выполняется восстановление систем Обзор программ: видеоплеер для iPad

Обзор программ: видеоплеер для iPad Очистка компьютера: обзор программ

Очистка компьютера: обзор программ Редактор аудио файлов: обзор программ

Редактор аудио файлов: обзор программ Как открывать скрытые папки: инструкция для новичков

Как открывать скрытые папки: инструкция для новичков Выключение компьютера в заданное время. Обзор программ

Выключение компьютера в заданное время. Обзор программ Что такое сиды, пиры, раздача: все о торренте

Что такое сиды, пиры, раздача: все о торренте